Skenario soal:

Firewall

Configure client VPN for bagas-pc. When connected the user should have the same access to all resources as clients in the office network. This includes the private cloud network and public cloud network.

Client

Setup an OpenVPN connection to fw.skill39.net, that bagas can open after logging into GNOME. Use the GNOME network-manager.

Informasi:

VM OS: Debian 10

Client

bagas-PC (200.220.55.5/28)

Firewall

fw.skill39.net (Internet IP: 200.220.55.1/28 , Office network: 192.168.1.0/24)

Langkah-langkah pengerjaan:

Pastikan semua VM sudah bisa terkoneksi (check dengan perintah ping).

- Enable IP Forwarding.

- Pastikan dulu untuk pengetesan agar lancar trafik ICMP dan juga trafik VPN tidak terblok oleh iptables.

Langkah 1. Install Software OpenVPN di Firewall

apt-get install openvpn

Kemudian check apakah openvpn sudah terinstall dengan perintah berikut:

Langkah 2. Mempersiapkan sertifikat untuk OpenVPN Server dan Client dengan Easy-RSA

Di langkah 2 ini intinya akan membuat sertifikat ca, openvpn server (fw-vpn), dan openvpn-client (bagas)

apt-get install easy-rsa

paket easy-rsa biasanya sudah terinstall otomatis saat install openvpn

Membuat direktori CA dengan men-copy dari /usr/share/easy-rsa ke /etc/openvpn

Jika diperlukan bisa mengedit file vars sesuai attribute yang diinginkan seperti nama organisasi, kota, dll.

Initiate Public Key Infrastructure (PKI)

Membuat File CA

File CA ini yang akan digunakan untuk sign sertifikat openvpn server dan client.

Kemudian membuat request certificate untuk openvpn server

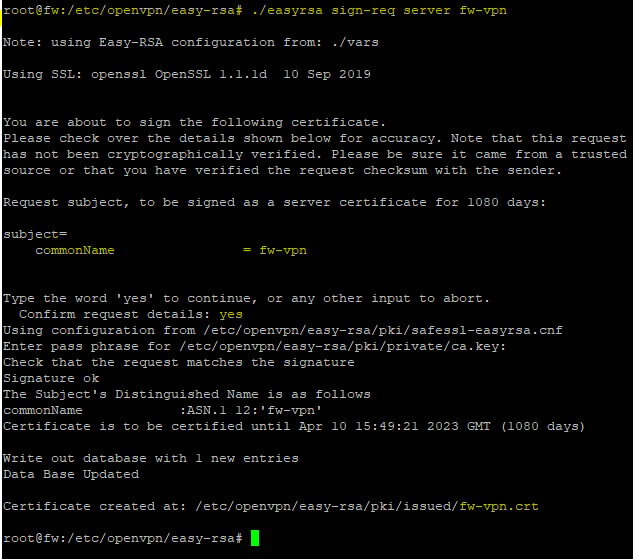

Sign certificate oleh CA untuk openvpn server certificate dengan nama fw-vpn sesuai dengan request yang dibuat diatas.

Verifikasi saja bahwa fw-vpn.crt sudah di-sign oleh ca.crt

Buat Diffie Helman untuk openvpn server

root@fw:/etc/openvpn/easy-rsa# ./easyrsa gen-dh

Buat juga untuk client (bagas)

./easyrsa gen-req bagas nopass

./easyrsa sign-req client bagas

Copy file sertifikat untuk OpenVPN Server dan letakkan di /etc/openvpn/

Untuk OpenVPN client kirim bisa melalui SCP ke client.

File nya ada di /etc/openvpn/easy-rsa/ kemudian folder pki, berikut file-file yang perlu dikirim ke client .

pki/ca.crt

pki/issued/bagascrt

pki/private/bagas.key

Langkah 3. Mengkonfigurasi OpenVPN Server (server.conf)

Copy dari /usr/share/doc/openvpn/examples/sample-config-files/ ke /etc/openvpn/server.conf

root@fw:/etc/openvpn# gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

Edit file server.conf sesuai kebutuhan skenario soal:

Cari push untuk menambahkan network yang bisa diakses oleh vpn client, untuk screenshot ini hanya satu network yaitu office network, bisa juga tambahkan private cloud network dan public cloud network.

Karena belum ada kebutuhan extra security di skenario soal maka bisa di disable baris konfigurasi tersebut, karena jika tidak di disable perlu generate ta.key dan konfigurasi di sisi client.

Simpan file server.conf

Kemudian jalankan service dan enable setelah boot dengan systemctl

Oke selanjutnya tinggal dipakai di client

Langkah 4. Mengakses OpenVPN Server dengan network-manager-openvpn-gnome

apt-get install network-manager-openvpn-gnome

Kemudian lihat video dibawah ini untuk step by step nya

Okey selesai tutorial sederhana openvpn ini, semoga bermanfaat teman-teman.

Firewall

Configure client VPN for bagas-pc. When connected the user should have the same access to all resources as clients in the office network. This includes the private cloud network and public cloud network.

Client

Setup an OpenVPN connection to fw.skill39.net, that bagas can open after logging into GNOME. Use the GNOME network-manager.

Informasi:

VM OS: Debian 10

Client

bagas-PC (200.220.55.5/28)

Firewall

fw.skill39.net (Internet IP: 200.220.55.1/28 , Office network: 192.168.1.0/24)

Langkah-langkah pengerjaan:

Pastikan semua VM sudah bisa terkoneksi (check dengan perintah ping).

- Enable IP Forwarding.

- Pastikan dulu untuk pengetesan agar lancar trafik ICMP dan juga trafik VPN tidak terblok oleh iptables.

Langkah 1. Install Software OpenVPN di Firewall

apt-get install openvpn

Kemudian check apakah openvpn sudah terinstall dengan perintah berikut:

Langkah 2. Mempersiapkan sertifikat untuk OpenVPN Server dan Client dengan Easy-RSA

Di langkah 2 ini intinya akan membuat sertifikat ca, openvpn server (fw-vpn), dan openvpn-client (bagas)

apt-get install easy-rsa

paket easy-rsa biasanya sudah terinstall otomatis saat install openvpn

Membuat direktori CA dengan men-copy dari /usr/share/easy-rsa ke /etc/openvpn

Initiate Public Key Infrastructure (PKI)

Membuat File CA

File CA ini yang akan digunakan untuk sign sertifikat openvpn server dan client.

Kemudian membuat request certificate untuk openvpn server

Sign certificate oleh CA untuk openvpn server certificate dengan nama fw-vpn sesuai dengan request yang dibuat diatas.

Verifikasi saja bahwa fw-vpn.crt sudah di-sign oleh ca.crt

Buat Diffie Helman untuk openvpn server

root@fw:/etc/openvpn/easy-rsa# ./easyrsa gen-dh

Buat juga untuk client (bagas)

./easyrsa gen-req bagas nopass

./easyrsa sign-req client bagas

Copy file sertifikat untuk OpenVPN Server dan letakkan di /etc/openvpn/

Untuk OpenVPN client kirim bisa melalui SCP ke client.

File nya ada di /etc/openvpn/easy-rsa/ kemudian folder pki, berikut file-file yang perlu dikirim ke client .

pki/ca.crt

pki/issued/bagascrt

pki/private/bagas.key

Langkah 3. Mengkonfigurasi OpenVPN Server (server.conf)

Copy dari /usr/share/doc/openvpn/examples/sample-config-files/ ke /etc/openvpn/server.conf

root@fw:/etc/openvpn# gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

Edit file server.conf sesuai kebutuhan skenario soal:

Cari push untuk menambahkan network yang bisa diakses oleh vpn client, untuk screenshot ini hanya satu network yaitu office network, bisa juga tambahkan private cloud network dan public cloud network.

Karena belum ada kebutuhan extra security di skenario soal maka bisa di disable baris konfigurasi tersebut, karena jika tidak di disable perlu generate ta.key dan konfigurasi di sisi client.

Simpan file server.conf

Kemudian jalankan service dan enable setelah boot dengan systemctl

Oke selanjutnya tinggal dipakai di client

Langkah 4. Mengakses OpenVPN Server dengan network-manager-openvpn-gnome

apt-get install network-manager-openvpn-gnome

Kemudian lihat video dibawah ini untuk step by step nya

Okey selesai tutorial sederhana openvpn ini, semoga bermanfaat teman-teman.

Comments

Post a Comment